Em ambientes onde há coexistência de sistemas modernos (como o Windows Server 2022) e estações antigas ou dispositivos que utilizam SMB com autenticação de convidado (guest), é comum enfrentar problemas de acesso a compartilhamentos de rede.

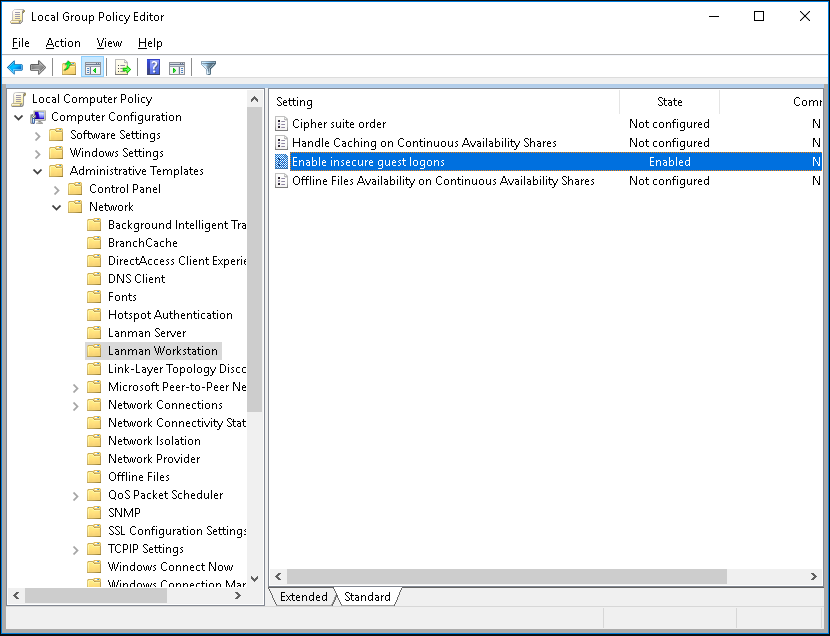

Por padrão, o Windows Server 2022 bloqueia conexões SMB inseguras por questões de segurança. No entanto, é possível ajustar isso via Diretiva de Grupo local, com a ativação da opção “Enable insecure guest logons”.

Caminho da política

Acesse o Editor de Diretiva de Grupo Local (gpedit.msc) e vá até:

Computer Configuration

└── Administrative Templates

└── Network

└── Lanman Workstation

Em seguida, habilite a política:

Enable insecure guest logons → Enabled

Exemplo prático:

Quando aplicar essa configuração?

Essa configuração é útil em cenários como:

- Acesso a compartilhamentos de arquivos de dispositivos antigos, como Windows XP, impressoras de rede ou NAS legados.

- Integração com servidores Samba sem autenticação configurada.

- Ambientes controlados onde o risco de uso de autenticação guest é aceitável (laboratórios, redes isoladas, VMs de testes).

Considerações de segurança

- O uso de guest logons expõe a rede a acessos não autenticados.

- Essa configuração não deve ser aplicada em ambientes de produção com exposição externa ou onde a conformidade com padrões de segurança (como ISO/IEC 27001, LGPD etc.) é exigida.

- Alternativas recomendadas incluem configurar usuários autenticados via SMB, utilizar versões modernas do Samba e adotar SMBv2/v3 com autenticação.

Conclusão

A ativação da política “Enable insecure guest logons” no Windows Server 2022 pode ser uma medida necessária para garantir compatibilidade com ambientes legados. No entanto, ela deve ser usada com critério e, preferencialmente, apenas de forma temporária enquanto soluções mais seguras são implementadas.